La liberación de gadgets se ha convertido en un tema de en aumento interés en el día de hoy, donde la protección y la protección de datos personales son vitales. Sin embargo, existen diversos mitos que envuelven este procedimiento, generando dudas entre los usuarios sobre cómo funciona realmente el liberación de celulares, computadoras y tablets. En este artículo, investigaremos las realidades y las ficciones detrás de los métodos de desbloqueo más habituales, que van desde el uso de patrones y PINs de protección hasta sistemas más sofisticadas como el reconocimiento facial y la huella dactilar.

A medida que las innovaciones avanza, también lo hacen lo propio las herramientas disponibles para el liberación de aparatos. Utilidades como Find My Device y Find My iPhone proporcionan opciones para recuperar el ingreso, mientras que otros métodos como el restablecimiento de fábrica pueden conllevar la pérdida de información importante. Proteger de nuestros es fundamental, por lo que comprender los distintos métodos de liberación y sus implicaciones es esencial. Acompáñanos en este recorrido para distinguir los conceptos erróneos de la verdad en el apasionante ámbito del liberación de aparatos.

Métodos Habituales de Desbloqueo

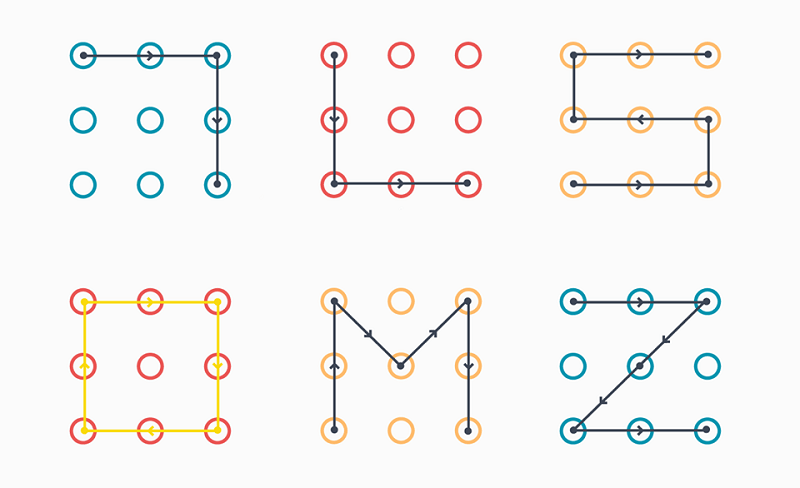

El acceso de teléfonos, ordenadores y tablets se puede llevar a cabo a través de varios sistemas que aseguran el ingreso a los dispositivos. Uno de los más empleados es el dibujo de desbloqueo, que generalmente consiste en trazar una figura en la pantalla. Este método es popular por su rapidez y simplicidad de utilización, si bien también presenta desafíos en términos de protección si el patrón se convierte previsible.

Un sistema habitual es el empleo de un PIN de protección o una contraseña de ingreso. Estos métodos ofrecen un nivel adicional de protección, puesto que demandan la entrada de un número numérico o combinado. Sin embargo, pueden más incómodos para el usuario en relación con el acceso utilizando huella dactilar o reconocimiento facial, que facilitan un ingreso casi inmediato con solo un golpe o una mirada.

Adicionalmente, hay aplicaciones de desbloqueo remoto como Find My Device y Buscar mi iPhone, que asisten a recuperar el ingreso a los aparatos en caso de pérdida o bloqueo. Estas herramientas no solo dejan acceder el dispositivo, sino que también brindan funciones extra como seguimiento y ubicación. Es esencial tener en cuenta la protección de los información personales al usar estas opciones, dado que pueden requerir la ajuste de protección adecuada para prevenir compromisos.

Protección y Seguridad de Información

La protección de los dispositivos móviles es un aspecto esencial en la vida digital presente. Con la en aumento volumen de información personal que guardamos en nuestros teléfonos móviles, tabletas y ordenadores, asegurar estos archivos es de extrema importancia. Utilizar bloqueos de pantalla como patrones, números identificativos y claves es una inicial línea de protección, pero es vital sumarlos con métodos adicionales de protección, como la biometría y el reconocimiento facial. Estas tecnologías no solo simplifican el acceso, sino que también refuerzan la seguridad ante intrusiones.

Los sistemas de desbloqueo remoto, como Buscar mi dispositivo o Find My iPhone, proporcionan opciones valiosas en situaciones en las que un dispositivo se extraviado o sea robado. Mediante estas aplicaciones, los usuarios pueden rastrear su dispositivo, inhibirlo si es requerido, o incluso eliminar su información para blindar datos sensible. Sin embargo, hay que tener en consideración que el reset de fábrica y la restauración de clave pueden ocasionar en la pérdida de información si no se guardan adecuadamente.

La configuración de seguridad es otra área importante a tener en cuenta. Los usuarios deben estar informados sobre las varias alternativas disponibles y escoger aquellas que se ajusten a sus requerimientos particulares. También es vital revisar las configuraciones conectadas con la protección de información privados en servicios como iCloud y aplicaciones similares, para garantizar de que su información esté adecuadamente protegida y solo disponible para quienes les pertenezca. Implementar medidas de seguridad adecuadas no solo contribuye a evitar el ingreso indebido, sino que también contribuye a la calma de los usuarios.

Desbloqueo A Distancia y Recursos

El desbloqueo remoto se ha convertido en una opción común para aquellos que han perdido sus credenciales de acceso. Herramientas como Buscar Mi Dispositivo y Find My iPhone facilitan a los empleados restablecer el control a sus aparatos a través de la red, siempre y si estén habilitado el servicio de localización. Estas plataformas no solo ayudan a acceder teléfonos, sino que también proporcionan soluciones para resguardar la información personal, como borrar información de forma a distancia en situaciones de furtividad o extravio.

Además de estas opciones nativas, existen aplicaciones de terceros que facilitan el proceso de desbloqueo. Unlock Mi y ID de Oppo son ejemplos de opciones particulares para algunas marcas que aseguran realizar accesos de manera eficiente. Estas opciones proporcionan un camino seguro para acceder a los dispositivos sin necesidad de pasar por un difícil proceso de restablecimiento de fábrica, que a menudo resulta en la eliminación de datos importante.

Sin embargo, es fundamental tener en cuenta la seguridad de nuestros datos personales al usar cualquier método de desbloqueo a distancia. Cada una herramienta tiene sus específicas configuraciones de protección y necesidades. Así que, es crucial conocer sobre las características y sistemas de seguridad que ofrecen, asegurando así el proceso de acceso un aparato no comprometa la integridad de la data guardada.

Reinicio de Plantilla: Ventajas y Contras

El restablecimiento de fábrica es una alternativa frecuente para solucionar problemas en teléfonos móviles, PCs y tabletas. Uno de los mayores beneficios de este proceso es la remoción de fallos y problemas que pueden impactar el rendimiento del dispositivo. Al regresar el aparato a su ajuste predeterminado, se pueden eliminar malware, aplicaciones problemáticas y otros problemas que puedan acelerar su operación. Además, al efectuar este método, se libera capacidad en la almacenamiento, lo que puede resultar en un dispositivo más ágil y con un superior desempeño total.

Sin embargo, un considerable inconveniente del reinicio de fábrica es la pérdida de datos personales. Al realizar este proceso, todos los documentos, ajustes y aplicaciones almacenadas en el aparato se borran, lo que podría llevar a la pérdida perpetua de fotografías, contactos y documentos importantes. Es fundamental efectuar una copia de seguridad de toda la información valiosa antes de continuar, ya que, sin ella, cualquier dato no respaldado se perderá para siempre.

Adicionalmente, es esencial tener en cuenta que, aunque el restablecimiento de plantilla puede resolver problemas tecnológicos, no garantiza que el dispositivo esté totalmente libre de problemas futuros. Existen casos en los que fallas de equipamiento pueden seguir afectando el funcionamiento del equipo. Por lo tanto, si bien es una opción útil en el catálogo de técnicas de desbloqueo, es crucial saber cuándo y de qué manera emplearla de forma correcta, considerando siempre en consideración las implicaciones que conlleva.

Mitos Comunes sobre Desbloqueo de Dispositivos

Uno de los mitos más extendidos sobre desbloqueo es que cualquier método de liberación en todos los casos conduce en la pérdida de información. Si bien algunas técnicas, como el reinicio de configuración, implican borrar información, hay diferentes enfoques de liberación que permiten ingresar al dispositivo sin eliminar datos. Herramientas de liberación a distancia, como Find My Device o Find My iPhone, son capaces de ser utilizadas para recuperar el acceso sin comprometer la dados personal almacenada.

Otro concepto erróneo común es que el desbloqueo de aparatos es un proceso prohibido o poco ético. En efecto, muchos de estos enfoques son completamente legales y están diseñados para ayudar a los usuarios que han perdido su PIN de seguridad o dibujo de desbloqueo. La seguridad de datos personales es esencial, y los creadores han implementado diversas herramientas, tales como las funciones de identificación facial y huella dactilar, para ofrecer seguridad mientras facilitan opciones de restablecimiento legítimas.

Finalmente, existe la creencia de que los bloqueos de acceso son impenetrables y que no hay manera de acceder a un dispositivo si se olvida la contraseña de acceso. Esta creencia no es completamente exacta. Existen múltiples formas y programas, tales como Mi Unlock y Oppo ID, que facilitan a los usuarios de aparatos recuperar el acceso. Sin embargo, es importante que los propietarios sepan las consecuencias de seguridad y privacidad previo a intentar cualquier tipo de método de desbloqueo.